感觉就是一个pwn题

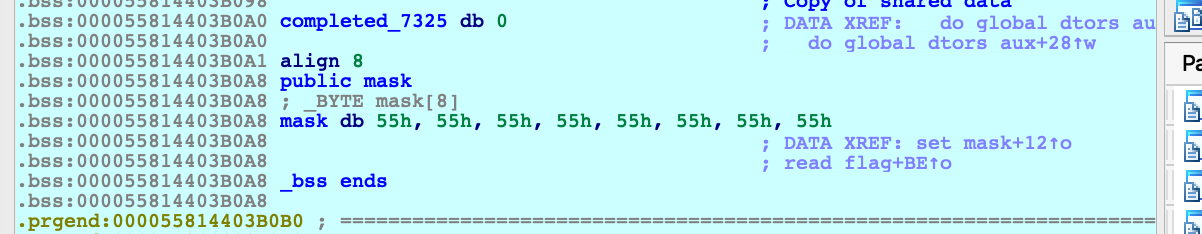

read_flag吧flag放在了参数的[1]部分,且最后还把地址异或了一下,这个可以dump出来

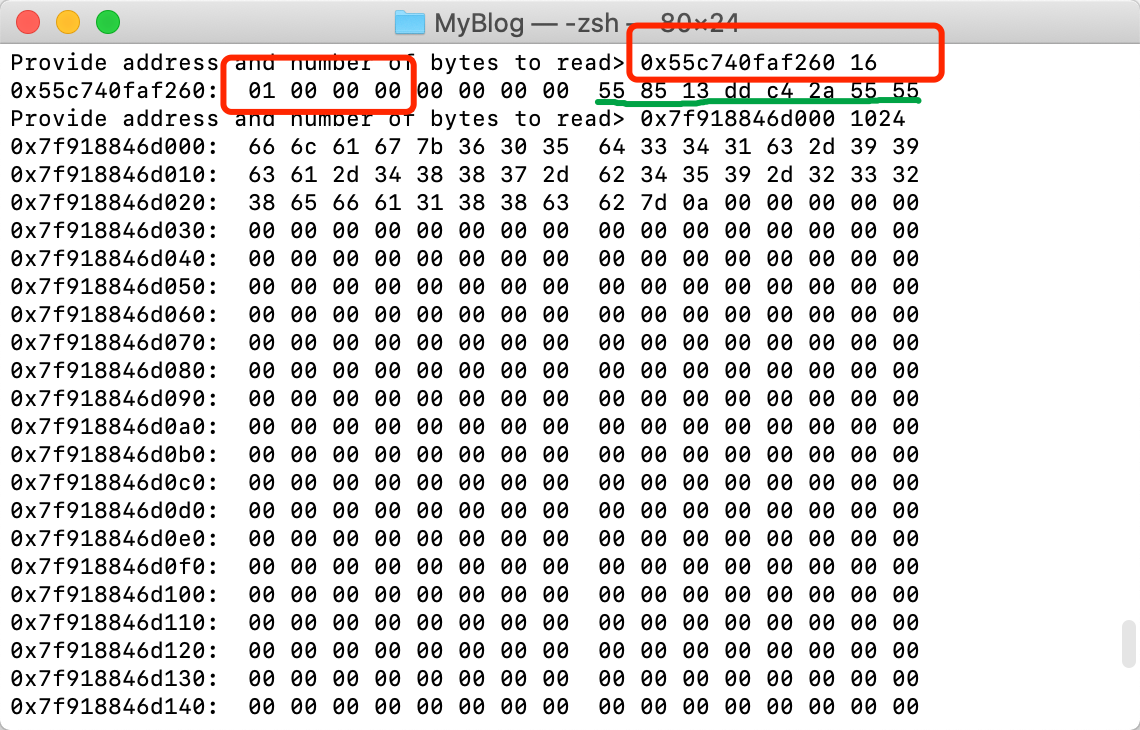

而参数的[0]赋值为1 估计是为了方便我们验证我们的定位

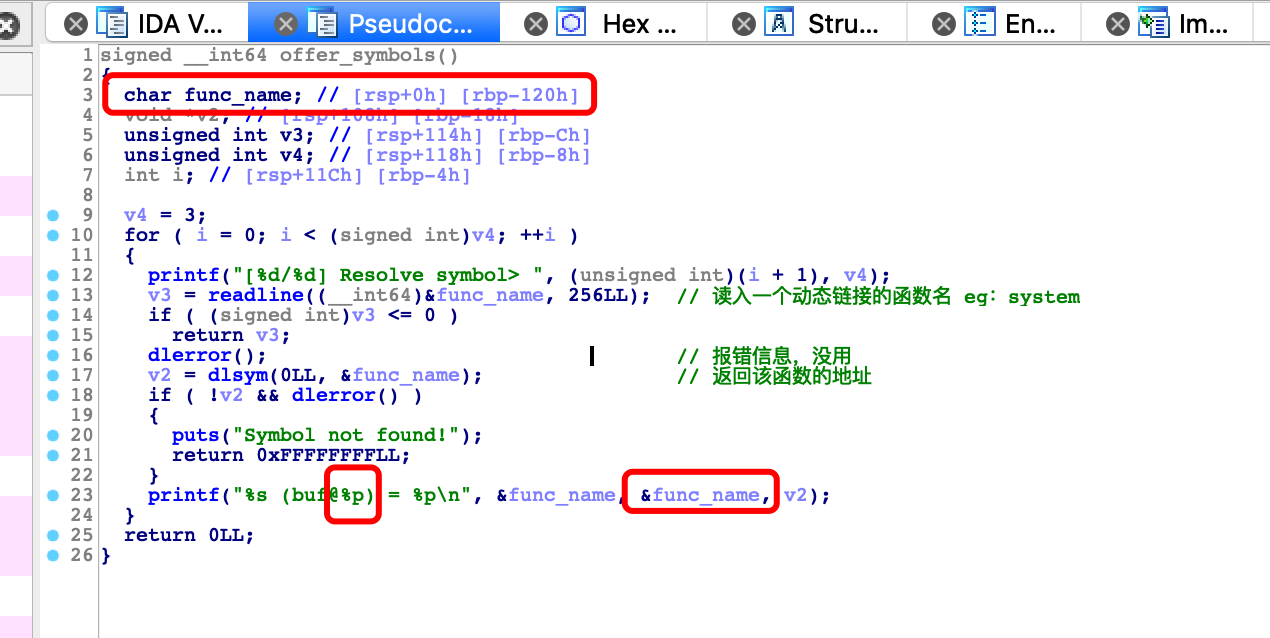

offer_symbols函数泄漏出了func_name在栈上的地址,求一下偏移就可以定位到main里面异或后 flag指针的地址

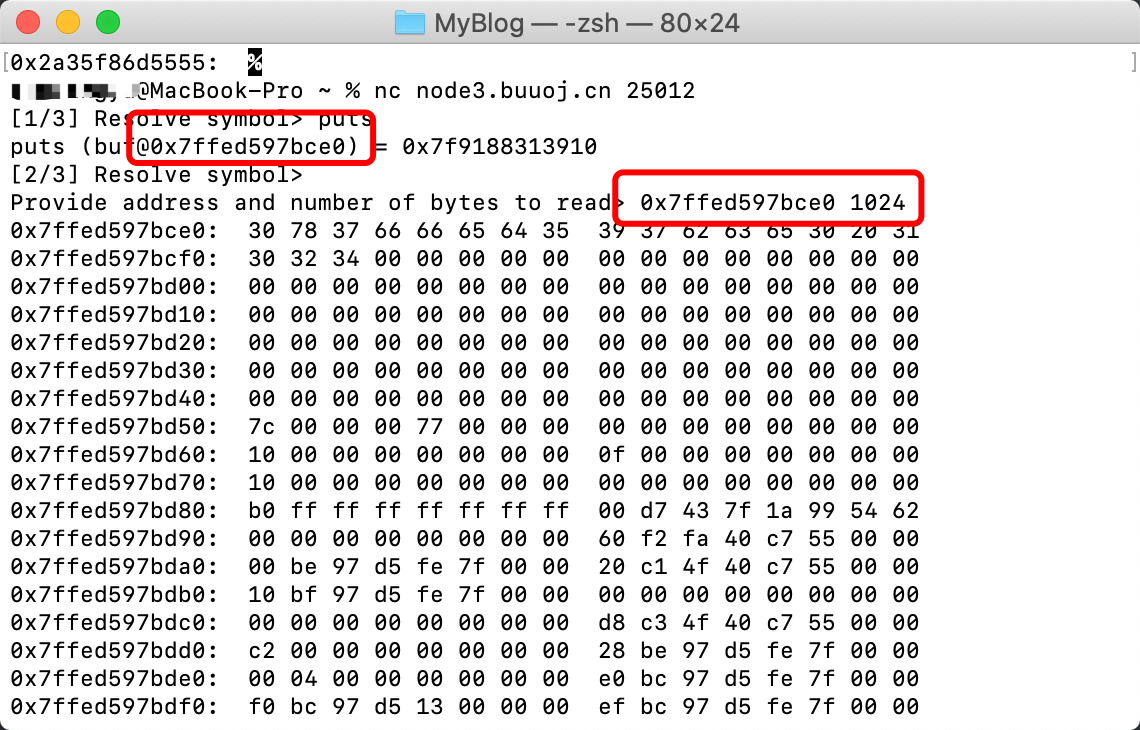

查看泄漏的栈地址

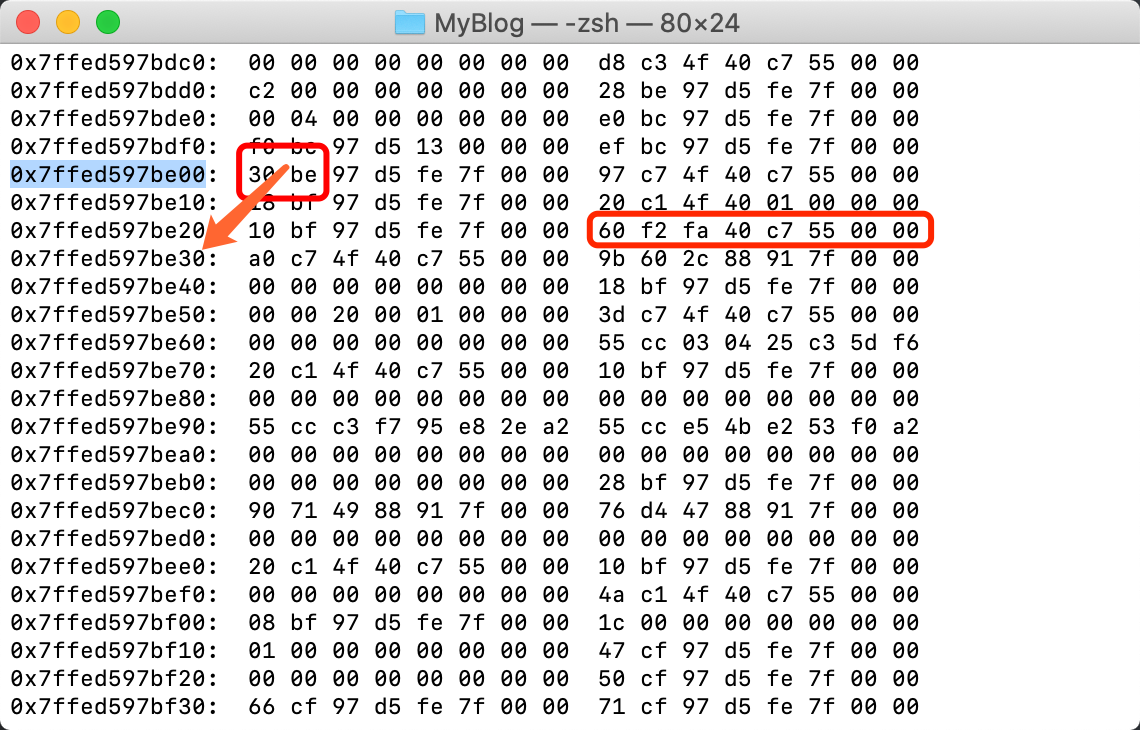

根据偏移 找到 +0x120的地方 为last_ebp

last_ebp网上-8就是该**void指针 继续查询

这里的前4字节DWORD为1 说明我们找对地方了,那么后8字节就是加密后的flag地址,解密后查询即可获得flag